Die PCs von Mac- und Windows-Benutzern wurden durch Software-Updates infiziert, die über einen kompromittierten ISP bereitgestellt wurden

Volexity-Forscher haben herausgefunden, dass Hacker eine Sicherheitslücke bei einem einzelnen Internetdienstanbieter ausgenutzt haben, um Malware auf Windows- und Mac-Nutzer zu verbreiten.

Was bekannt ist

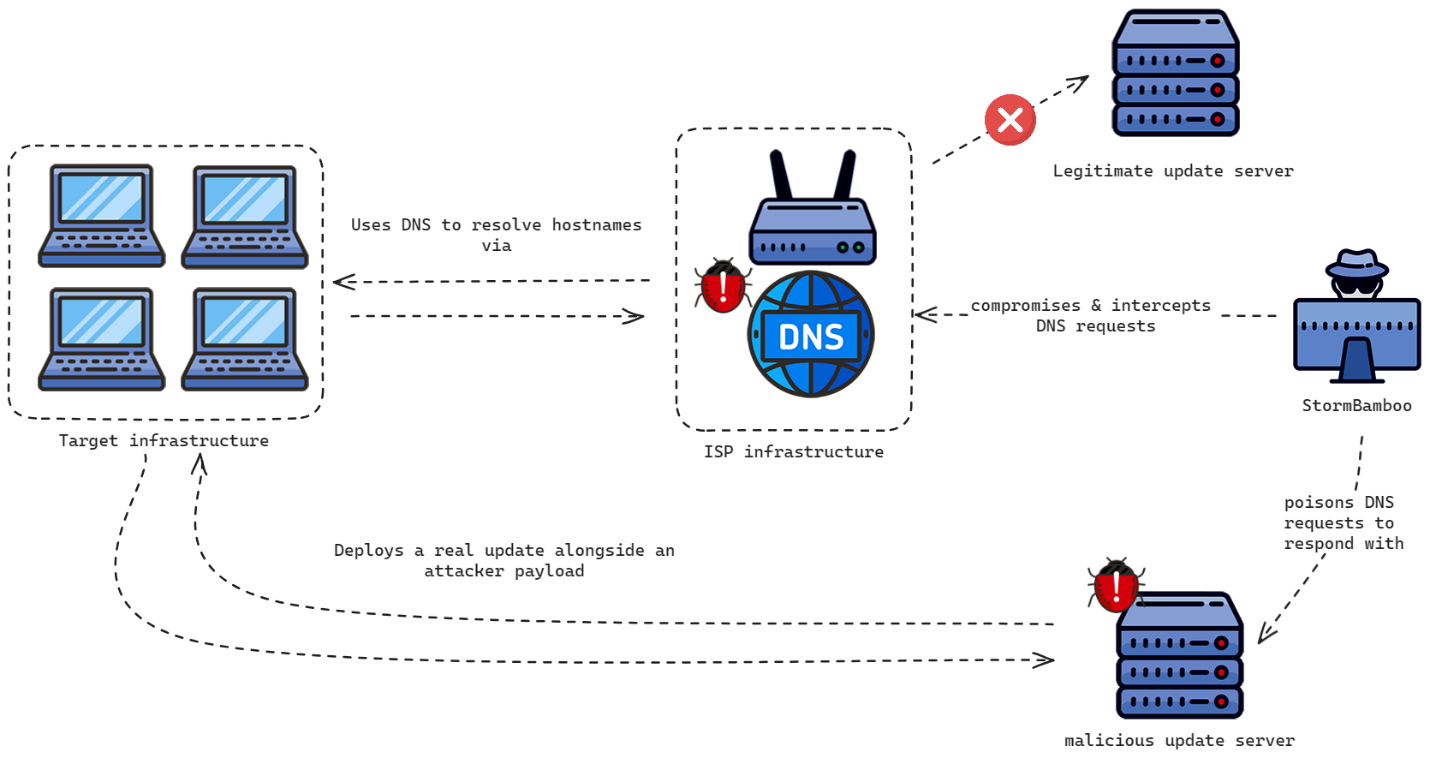

Der Angriff erfolgte durch das Hacken von Routern oder ähnlichen Geräten in der Infrastruktur des Internetdienstanbieters. Die Angreifer nutzten dann die Kontrolle über die Geräte, um die Domain Name System-Antworten legitimer Hosts zu manipulieren und Updates für mindestens sechs verschiedene Windows- und macOS-Anwendungen zu verteilen, darunter 5KPlayer, Quick Heal, Rainmeter, Partition Wizard sowie Corel und Sogou.

Da die Aktualisierungsmechanismen weder TLS noch kryptografische Signaturen verwendeten, konnten die Angreifer die Nutzer auf ihre Server umleiten, selbst wenn sie öffentliche DNS-Dienste wie Google oder Cloudflare nutzten.

Die als StormBamboo bekannten Hacker nutzten DNS-Spoofing, um bösartige Dateien zu übermitteln, von denen dann weitere bösartige Komponenten heruntergeladen wurden. So lud beispielsweise die 5KPlayer-App eine gefälschte Youtube.config-Datei herunter, die MACMA-Malware für macOS oder POCOSTICK-Malware für Windows enthielt. Diese Programme ermöglichten den Hackern vollen Zugriff auf die Geräte, einschließlich Bildschirm-, Audio- und Tastaturaufzeichnungen.

Volexity fand außerdem heraus, dass die Hacker DNS-Spoofing einsetzten, um die Microsoft-Domäne zu kapern, die zur Überprüfung der Internetverbindung verwendet wird. Dadurch konnten sie HTTP-Anfragen abfangen und an ihre Server weiterleiten. Die Forscher warnen davor, dass solche Angriffe weitergehen könnten, und empfehlen, DNS über HTTPS oder TLS zu verwenden, um sich zu schützen.

Um welchen ISP es sich handelt, sagten die Experten nicht, sondern nur, dass es sich nicht um einen großen ISP handelt oder um einen, den Sie wahrscheinlich kennen.

Quelle: ArsTechnica