Samsung afirma que sus smartphones de la serie Galaxy S25 utilizan criptografía post-cuántica para proteger los datos. Parece algo sacado de la ciencia ficción, pero ¿qué significa para nosotros, los usuarios de a pie? ¿Es sólo otra palabra de moda o es realmente el futuro de la ciberseguridad?

Lo cierto es que los métodos de cifrado actuales sólo protegen las contraseñas, las transacciones bancarias y los datos personales porque los ordenadores actuales son demasiado débiles para ser pirateados. Sin embargo, con la llegada de los ordenadores cuánticos, este equilibrio cambiará: algoritmos que actualmente tardan miles de años en descifrarse pueden romperse en cuestión de horas.

Samsung asegura que el Knox Vault del Galaxy S25 ya está preparado para esta amenaza: utiliza criptografía post-cuántica, que debería resistir incluso los ataques más fuertes del futuro. Pero, ¿cómo funciona, por qué es importante y está ahora este smartphone mejor protegido que el sistema bancario?

Avance rápido

- La amenaza de los ordenadores cuánticos: ¿por qué pueden piratearlo todo?

- ¿Qué es la criptografía post-cuántica?

- El futuro de la seguridad post-cuántica: ¿qué es lo próximo?

- Lo esencial.

La amenaza de los ordenadores cuánticos: ¿por qué pueden piratearlo todo?

Los sistemas de seguridad modernos se basan en el hecho de que se tarda mucho tiempo en descifrar una contraseña o un cifrado complejos. Por ejemplo, la clave estándar AES de 256 bits es tan segura que incluso los superordenadores más potentes necesitarían miles de millones de años para descifrarla. Pero esta regla sólo funciona para los ordenadores clásicos.

Y aquí es donde entran en juego los ordenadores cuánticos, máquinas que no calculan secuencialmente, sino que funcionan con bits cuánticos (qubits ) que pueden estar simultáneamente en varios estados. Esto significa que pueden buscar soluciones en paralelo, no una a una, como los ordenadores convencionales.

¿Cómo afecta esto a la seguridad?

Los ordenadores cuánticos pueden utilizar algoritmos especiales para descifrar los cifrados actuales. El más peligroso de ellos es el algoritmo Shor, que puede romper el cifrado RSA (en el que se basan la mayoría de sistemas bancarios, firmas digitales y conexiones VPN) muchas veces más rápido que los métodos clásicos.

¿Qué significa esto para nosotros?

- Nuestras contraseñas, transacciones financieras y archivos personales pueden quedar expuestos a los hackers.

- Los sistemas de seguridad tradicionales (bancarios, corporativos, gubernamentales) serán vulnerables a los ataques de los ordenadores cuánticos.

- Los ciberdelincuentes que accedan a esta tecnología podrán piratear sistemas de seguridad que actualmente se consideran inexpugnables.

Cabe señalar aquí que no sólo los delincuentes, sino incluso los Estados pueden utilizar la táctica de"recopilar ahora, descifrar después" para acumular enormes cantidades de datos cifrados, con la esperanza de que los ordenadores cuánticos del futuro sean capaces de descifrarlos. Así, los gobiernos ya están recopilando información ahora, con la esperanza de acceder en el futuro a comunicaciones confidenciales, transacciones financieras y datos personales gracias al poder del descifrado cuántico.

¿Cuándo se convertirá esto en un problema real?

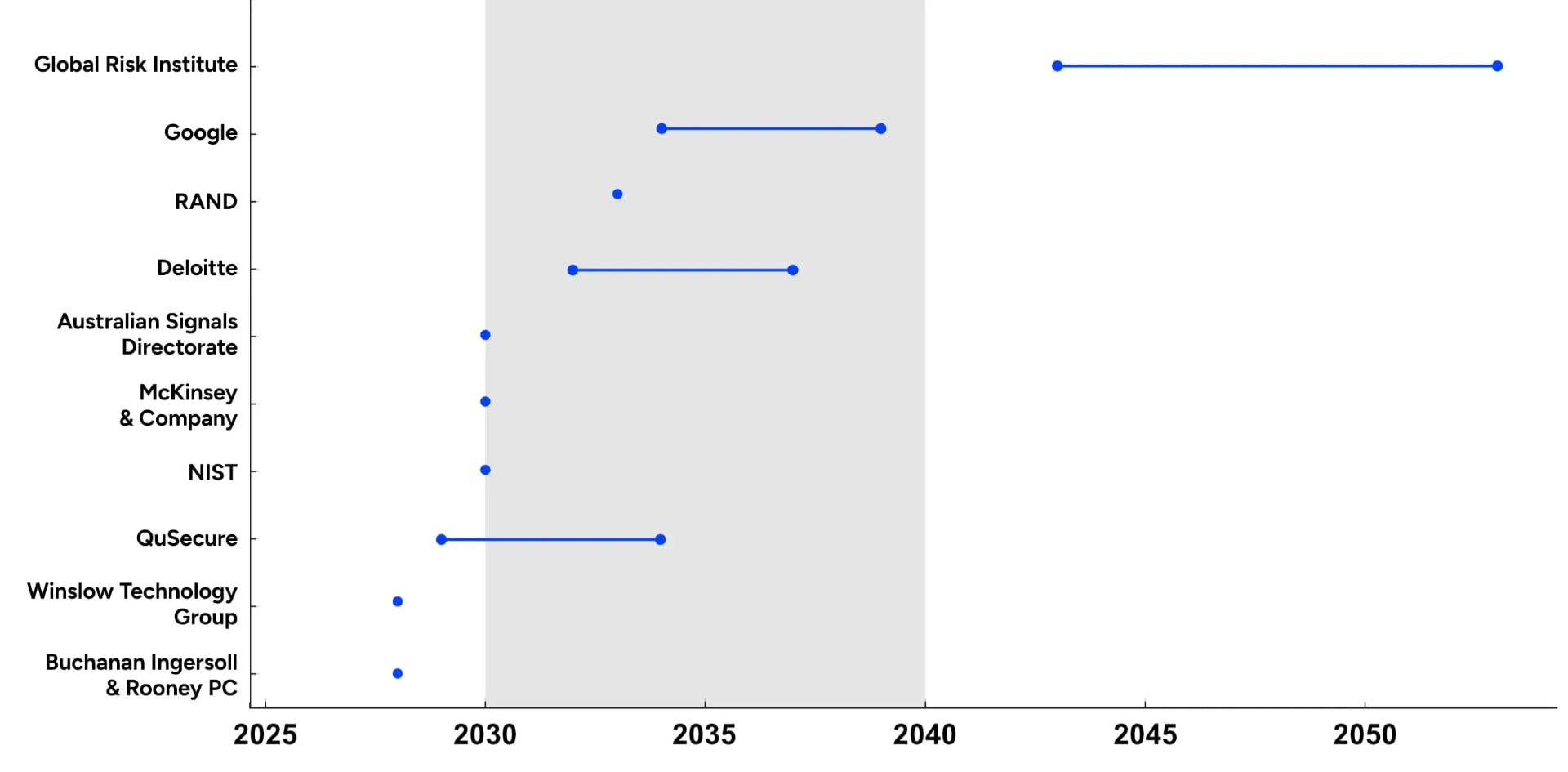

Por ahora, los ordenadores cuánticos están aún en fase experimental y todavía no pueden descifrar el cifrado AES-256. Sin embargo, grandes empresas como Google, IBM y centros de investigación chinos ya están probando sistemas cuánticos capaces de realizar millones de operaciones simultáneamente. Los expertos predicen que en 10-15 años los ataques cuánticos podrían convertirse en una amenaza real. Los expertos ya utilizan un término especial denominado Q-Day. Se trata de un momento hipotético en el que los ordenadores cuánticos serán lo suficientemente potentes como para romper los algoritmos criptográficos modernos (incluido el RSA-2048), haciendo vulnerables muchos sistemas digitales.

¿Qué es la criptografía post-cuántica?

Si los ordenadores cuánticos pueden romper los métodos de cifrado modernos, ¿qué podemos hacer para mantener nuestros datos a salvo? La respuesta es la criptografía post-cuántica (PQC). Se trata de un nuevo enfoque de la seguridad de la información que utiliza algoritmos matemáticos resistentes incluso a los ataques de los ordenadores cuánticos.

¿Cómo funciona?

A diferencia de los métodos clásicos (RSA, AES, ECC), que se basan en la factorización numérica o el logaritmo discreto (que los algoritmos cuánticos pueden descifrar fácilmente), la criptografía post cuántica utiliza nuevos enfoques matemáticos:

- La criptografíabasada en celosías es un cifrado basado en cálculos geométricos complejos en un espacio multidimensional.

- Criptografía basada en códigos: métodos que utilizan la complejidad de recuperar información a partir de datos codificados.

- Criptografía polinómica multivariante: ecuaciones complejas que un ordenador cuántico no puede resolver fácilmente.

- La criptografíabasada en hash es un método fiable de firmas digitales que no está sujeto a ataques cuánticos.

¿Por qué es mejor?

- Resistencia a los ataques cuánticos: estos algoritmos se desarrollaron teniendo en cuenta las amenazas de los ordenadores cuánticos.

- Fiabilidad incluso en condiciones modernas - las máquinas cuánticas aún no están tan avanzadas, pero el PQC ya proporciona un mayor nivel de seguridad.

- Escalabilidad - los algoritmos poscuánticos pueden integrarse en los sistemas existentes sin cambiar toda la infraestructura.

El futuro de la seguridad poscuántica: ¿qué es lo próximo?

Los ordenadores cuánticos aún no están "listos para el combate", pero no se trata de "si", sino de "cuándo". Los científicos y las grandes empresas ya se están preparando para un mundo en el que los métodos tradicionales de cifrado serán vulnerables.

¿Cuándo se convertirán los ataques cuánticos en una amenaza real?

Actualmente se desconoce, y las estimaciones varían. Según algunos, un potente ordenador cuántico capaz de romper el RSA-2048 podría aparecer dentro de 10-15 años. Otros expertos predicen que este periodo podría ser incluso más corto -de 5 a 7 años- si se acelera la investigación. Por ejemplo, China está invirtiendo activamente en tecnologías cuánticas y ya está probando los primeros protocolos de cifrado cuántico para comunicaciones gubernamentales.

¿Cómo se prepara el mundo para la era cuántica?

El NIST (Instituto Nacional de Normas y Tecnología de Estados Unidos) está desarrollando nuevos algoritmos post-cuánticos que se convertirán en los estándares de seguridad de los próximos años. La Unión Europea está lanzando proyectos para proteger las firmas digitales y las transacciones bancarias de los ataques cuánticos. Las empresas tecnológicas tampoco están esperando a que estalle este problema, sino que ya están integrando la criptografía post-cuántica en sus productos. Aparte de Samsung, podemos mencionar a Apple, que introdujo su protocolo PQ3 para su mensajero iMessage en marzo de 2024. El mensajero Signal también anunció la transición a la criptografía post-cuántica.

¿Deben preocuparse los usuarios de a pie?

Sí, porque los datos "pirateados" hoy pueden utilizarse incluso dentro de 5-10 años. Por ejemplo:

- Si alguien intercepta hoy tus archivos cifrados, podrá descifrarlos cuando los ataques cuánticos sean una realidad.

- Las contraseñas antiguas y la correspondencia cifrada pueden ser reveladas en el futuro si no están protegidas por algoritmos post-cuánticos.

- Su historial bancario, sus transacciones financieras e incluso sus activos digitales podrían estar en peligro a manos de los piratas informáticos.

Conclusión.

No hay duda de que incluso el protocolo RSA-2048 puede ser descifrado por ordenadores cuánticos: es sólo cuestión de tiempo. Sin embargo, el momento exacto en que se dispondrá de tales capacidades sigue siendo objeto de debate, y no existe una fecha concreta en que esto ocurrirá. Sin embargo, es una amenaza ahora mismo, ya que los atacantes pueden acumular incluso datos confidenciales encriptados para piratearlos en el futuro. La humanidad ya tiene una respuesta a la pregunta "¿qué hacer?": cambiar a nuevos algoritmos de cifrado más sofisticados, que suelen denominarse "criptografía post-cuántica". Se trata de algoritmos matemáticos resistentes incluso a los ataques de potentes (en comparación con los superordenadores modernos) ordenadores cuánticos. Esta transición a la criptografía post-cuántica debe comenzar ahora, ya que la actualización de los sistemas de seguridad llevará años. Por lo tanto, oiremos la frase "criptografía post-cuántica" cada vez más a menudo.