Samsung affirme que ses smartphones de la série Galaxy S25 utilisent la cryptographie post-quantique pour protéger les données. Cela semble sortir de la science-fiction, mais qu'est-ce que cela signifie pour nous, utilisateurs ordinaires ? S'agit-il simplement d'un autre mot à la mode ou s'agit-il vraiment de l'avenir de la cybersécurité ?

Le fait est que les méthodes de cryptage actuelles ne protègent que vos mots de passe, vos transactions bancaires et vos données personnelles parce que les ordinateurs d'aujourd'hui sont trop faibles pour être piratés. Toutefois, avec l'avènement des ordinateurs quantiques, cet équilibre va changer : les algorithmes qui prennent actuellement des milliers d'années à craquer pourront être cassés en quelques heures.

Samsung assure que la chambre forte Knox du Galaxy S25 est déjà prête à faire face à cette menace - elle utilise la cryptographie post-quantique, qui devrait résister aux attaques les plus puissantes de l'avenir. Mais comment cela fonctionne-t-il, pourquoi est-ce important et ce smartphone est-il désormais mieux protégé que le système bancaire ?

Avance rapide

- La menace des ordinateurs quantiques : pourquoi peuvent-ils tout pirater ?

- Qu'est-ce que la cryptographie post-quantique ?

- L'avenir de la sécurité post-quantique : quelle est la prochaine étape ?

- L'essentiel.

La menace des ordinateurs quantiques : pourquoi peuvent-ils tout pirater ?

Les systèmes de sécurité modernes reposent sur le fait qu'il faut beaucoup de temps pour déchiffrer un mot de passe ou un chiffrement complexe. Par exemple, la clé AES standard de 256 bits est si sûre que même les superordinateurs les plus puissants auront besoin de milliards d'années pour la déchiffrer. Mais cette règle ne s'applique qu'aux ordinateurs classiques.

C'est là qu'entrent en jeu les ordinateurs quantiques, des machines qui ne calculent pas de manière séquentielle, mais qui fonctionnent avec des bits quantiques (qubits) qui peuvent se trouver simultanément dans plusieurs états. Cela signifie qu'ils peuvent rechercher des solutions en parallèle, et non pas une par une, comme les ordinateurs classiques.

Comment cela affecte-t-il la sécurité ?

Les ordinateurs quantiques peuvent utiliser des algorithmes spéciaux pour casser les algorithmes de chiffrement actuels. Le plus dangereux d'entre eux est l'algorithme Shor, qui peut casser le cryptage RSA (qui est à la base de la plupart des systèmes bancaires, des signatures numériques et des connexions VPN) plusieurs fois plus vite que les méthodes classiques.

Qu'est-ce que cela signifie pour nous ?

- Nos mots de passe, nos transactions financières et nos fichiers personnels peuvent être exposés aux pirates informatiques.

- Les systèmes de sécurité traditionnels (banque, entreprise, gouvernement) deviendront vulnérables aux attaques des ordinateurs quantiques.

- Les cybercriminels qui auront accès à cette technologie pourront pirater des systèmes de sécurité qui sont actuellement considérés comme imprenables.

Il convient de noter ici que non seulement les criminels, mais aussi les États peuvent utiliser la tactique"collecter maintenant, décrypter plus tard" pour accumuler d'énormes quantités de données cryptées, en espérant que les ordinateurs quantiques du futur seront en mesure de les décrypter. Ainsi, les gouvernements collectent déjà des informations aujourd'hui, dans l'espoir d'accéder à l'avenir à des communications confidentielles, à des transactions financières et à des données personnelles grâce à la puissance du décryptage quantique.

Quand cela deviendra-t-il un véritable problème ?

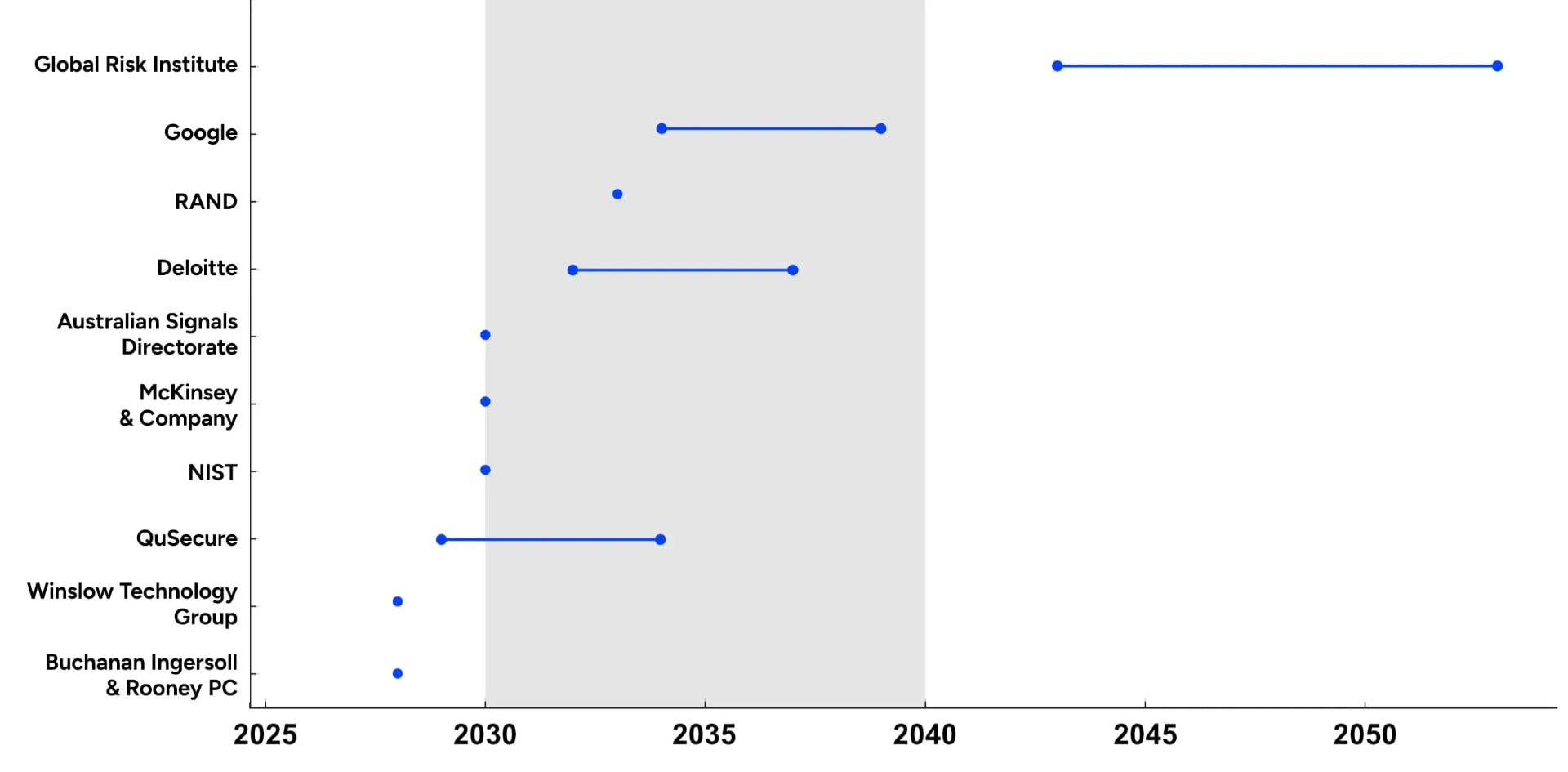

Pour l'instant, les ordinateurs quantiques en sont encore au stade expérimental et ne peuvent pas encore casser le cryptage AES-256. Toutefois, de grandes entreprises telles que Google, IBM et des centres de recherche chinois testent déjà des systèmes quantiques capables d'effectuer des millions d'opérations simultanément. Les experts prévoient que d'ici 10 à 15 ans, les attaques quantiques pourraient devenir une véritable menace. Les experts utilisent déjà un terme spécial appelé Q-Day. Il s'agit d'un moment hypothétique où les ordinateurs quantiques deviendront suffisamment puissants pour casser les algorithmes cryptographiques modernes (y compris RSA-2048), rendant ainsi de nombreux systèmes numériques vulnérables.

L'année où le jour J arrivera, selon des experts de différentes entreprises. Illustration : secureworks.com

Qu'est-ce que la cryptographie post-quantique ?

Si les ordinateurs quantiques peuvent casser les méthodes de cryptage modernes, que pouvons-nous faire pour préserver la sécurité de nos données ? La réponse est la cryptographie post-quantique (PQC). Il s'agit d'une nouvelle approche de la sécurité de l'information qui utilise des algorithmes mathématiques résistant même aux attaques des ordinateurs quantiques.

Comment fonctionne-t-elle ?

Contrairement aux méthodes classiques (RSA, AES, ECC), qui reposent sur la factorisation des nombres ou le logarithme discret (qui est facilement cassé par les algorithmes quantiques), la cryptographie post-quantique utilise de nouvelles approches mathématiques:

- Lacryptographie basée sur les treillis est un cryptage basé sur des calculs géométriques complexes dans un espace multidimensionnel.

- Lacryptographie basée sur les codes - méthodes qui utilisent la complexité de la récupération d'informations à partir de données codées.

- Cryptographie polynomiale multivariée - équations complexes qu'un ordinateur quantique ne peut pas facilement résoudre.

- Lacryptographie basée sur le hachage est une méthode fiable de signature numérique qui n'est pas sujette aux attaques quantiques.

Pourquoi est-elle meilleure ?

- Résistance aux attaques quantiques - ces algorithmes ont été développés en tenant compte des menaces que représentent les ordinateurs quantiques.

- Fiabilité, même dans des conditions modernes - les machines quantiques ne sont pas encore très avancées, mais la PQC offre déjà un niveau de sécurité plus élevé.

- Évolutivité: les algorithmes post-quantiques peuvent être intégrés dans les systèmes existants sans modifier l'ensemble de l'infrastructure.

L'avenir de la sécurité post-quantique : qu'est-ce qui nous attend ?

Les ordinateurs quantiques n'ont pas encore atteint leur "pleine capacité de combat", mais la question n'est pas de savoir "si", mais "quand". D'ores et déjà, les scientifiques et les grandes entreprises se préparent à un monde dans lequel les méthodes de cryptage traditionnelles deviendront vulnérables.

Quand les attaques quantiques deviendront-elles une menace réelle ?

On ne le sait pas encore, et les estimations varient. Selon certains, un puissant ordinateur quantique capable de casser RSA-2048 pourrait apparaître d'ici 10 à 15 ans. D'autres experts prévoient que cette période pourrait être encore plus courte - 5 à 7 ans - si la recherche s'accélère. Par exemple, la Chine investit activement dans les technologies quantiques et teste déjà les premiers protocoles de cryptage quantique pour les communications gouvernementales.

Comment le monde se prépare-t-il à l'ère quantique ?

Le NIST (l'Institut national américain des normes et de la technologie) développe de nouveaux algorithmes post-quantiques qui deviendront les normes de sécurité des années à venir. L'Union européenne lance des projets visant à protéger les signatures numériques et les transactions bancaires contre les attaques quantiques. Les entreprises technologiques n'attendent pas non plus l'explosion du problème, mais intègrent déjà la cryptographie post-quantique dans leurs produits. Outre Samsung, on peut citer Apple, qui a introduit son protocole PQ3 pour sa messagerie iMessage en mars 2024. Le messager Signal a également annoncé le passage à la cryptographie post-quantique.

Les utilisateurs ordinaires doivent-ils s'inquiéter ?

Oui, car les données "piratées" aujourd'hui pourront être utilisées dans 5 à 10 ans. Par exemple, si quelqu'un intercepte vos données cryptées, vous ne pourrez plus les utiliser :

- Si quelqu'un intercepte vos fichiers cryptés aujourd'hui, il pourra les décrypter lorsque les attaques quantiques deviendront une réalité.

- Les anciens mots de passe et la correspondance cryptée peuvent être révélés à l'avenir s'ils ne sont pas protégés par des algorithmes post-quantiques.

- Votre historique bancaire, vos transactions financières et même vos actifs numériques pourraient être menacés par des pirates informatiques.

Conclusion.

Il ne fait aucun doute que même le protocole RSA-2048 peut être craqué par des ordinateurs quantiques - ce n'est qu'une question de temps. Cependant, le moment exact où de telles capacités seront disponibles est encore un sujet de débat, et il n'y a pas de date précise à laquelle cela se produira. Il s'agit néanmoins d'une menace actuelle, car les attaquants peuvent accumuler des données confidentielles, même cryptées, pour les pirater à l'avenir. L'humanité a déjà une réponse à la question "que faire ?": passer à de nouveaux algorithmes de chiffrement plus sophistiqués, communément appelés "cryptographie post-quantique". Il s'agit d'algorithmes mathématiques qui résistent même aux attaques d'ordinateurs quantiques puissants (comparés aux superordinateurs modernes). Cette transition vers la cryptographie post-quantique devrait commencer maintenant, car la mise à niveau des systèmes de sécurité prendra des années. C'est pourquoi nous entendrons de plus en plus souvent l'expression "cryptographie post-quantique".