Samsung hevder at smarttelefonene i Galaxy S25-serien bruker post-kvantum-kryptografi for å beskytte data. Det høres ut som noe fra science fiction, men hva betyr det for oss vanlige brukere? Er det bare nok et moteord, eller er det virkelig fremtiden innen cybersikkerhet?

Faktum er at dagens krypteringsmetoder kun beskytter passord, banktransaksjoner og personopplysninger fordi dagens datamaskiner er for svake til å kunne hackes. Men med fremveksten av kvantedatamaskiner vil denne balansen endre seg - algoritmer som det i dag tar tusenvis av år å knekke, kan brytes i løpet av noen timer.

Samsung forsikrer at Knox Vault i Galaxy S25 allerede er klar for denne trusselen - den bruker postkvantekryptografi, som skal motstå selv de sterkeste angrepene i fremtiden. Men hvordan fungerer det, hvorfor er det viktig, og er denne smarttelefonen nå bedre beskyttet enn banksystemet?

Spol fremover

- Trusselen fra kvantedatamaskiner: Hvorfor kan de hacke alt?

- Hva er postkvantekryptografi?

- Fremtiden for postkvantesikkerhet: Hva blir det neste?

- Poenget i bunn og grunn.

Trusselen fra kvantedatamaskiner: Hvorfor kan de hacke alt?

Moderne sikkerhetssystemer er basert på det faktum at det tar lang tid å knekke et komplekst passord eller en kompleks kryptering. For eksempel er standard 256-biters AES-nøkkel så sikker at selv de kraftigste superdatamaskinene vil trenge milliarder av år på å knekke den. Men denne regelen fungerer bare for klassiske datamaskiner.

Og det er her kvantedatamaskiner kommer inn i bildet - maskiner som ikke regner sekvensielt, men opererer med kvantebiter (qubits) som kan befinne seg i flere tilstander samtidig. Det betyr at de kan søke etter løsninger parallelt, ikke én og én, som konvensjonelle datamaskiner.

Hvordan påvirker dette sikkerheten?

Kvantecomputere kan bruke spesielle algoritmer for å knekke dagens krypteringsmetoder. Den farligste av disse er Shor-algoritmen, som kan knekke RSA-kryptering (som ligger til grunn for de fleste banksystemer, digitale signaturer og VPN-tilkoblinger) mange ganger raskere enn klassiske metoder.

Hva betyr dette for oss?

- Passordene våre, finansielle transaksjoner og personlige filer kan bli eksponert for hackere.

- Tradisjonelle sikkerhetssystemer (banker, bedrifter, myndigheter) vil bli sårbare for angrep fra kvantedatamaskiner.

- Nettkriminelle som får tilgang til slik teknologi, vil kunne hacke seg inn i sikkerhetssystemer som i dag anses som ugjennomtrengelige.

Det bør her bemerkes at ikke bare kriminelle, men også stater kan bruke "samle inn nå, dekryptere senere"-taktikken til å samle enorme mengder krypterte data i håp om at fremtidens kvantedatamaskiner vil kunne knekke dem. Myndighetene samler altså inn informasjon allerede nå, i håp om å få tilgang til konfidensiell kommunikasjon, finansielle transaksjoner og personopplysninger i fremtiden ved hjelp av kvantedekryptering.

Når vil dette bli et reelt problem?

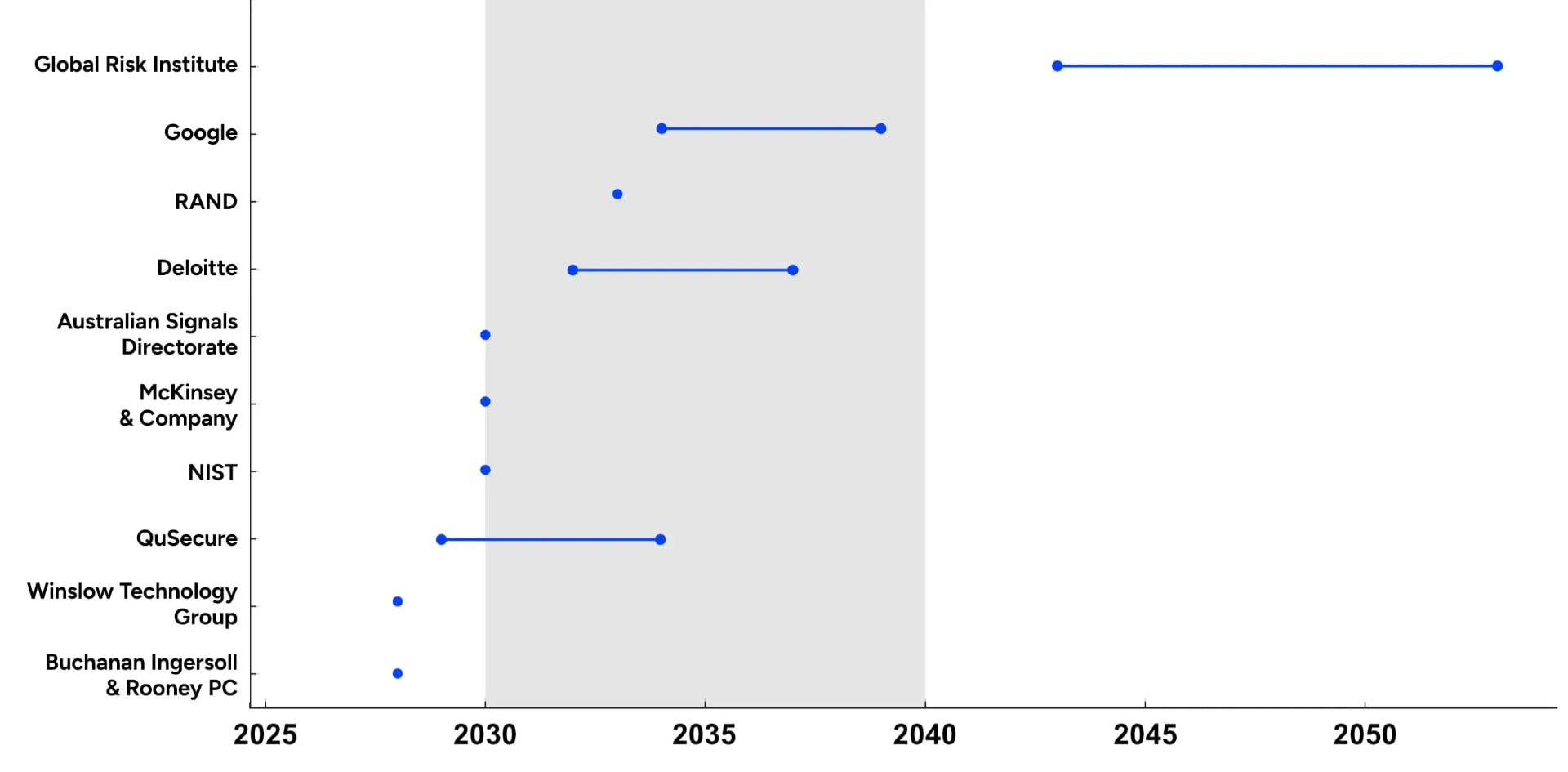

Foreløpig er kvantedatamaskiner fortsatt på eksperimentelt nivå, og de kan ennå ikke bryte AES-256-kryptering. Store selskaper som Google, IBM og kinesiske forskningssentre er imidlertid allerede i gang med å teste kvantesystemer som kan utføre millioner av operasjoner samtidig. Eksperter spår at kvanteangrep kan bli en reell trussel i løpet av 10-15 år. Eksperter bruker allerede et spesielt begrep som kalles Q-Day. Dette er et hypotetisk tidspunkt da kvantedatamaskiner vil bli kraftige nok til å knekke moderne kryptografiske algoritmer (inkludert RSA-2048), noe som vil gjøre mange digitale systemer sårbare.

Hva er postkvantekryptografi?

Hvis kvantedatamaskiner kan knekke moderne krypteringsmetoder, hva kan vi da gjøre for å beskytte dataene våre? Svaret er postkvantekryptografi (PQC). Dette er en ny tilnærming til informasjonssikkerhet som bruker matematiske algoritmer som er motstandsdyktige selv mot angrep fra kvantedatamaskiner.

Hvordan fungerer den?

I motsetning til klassiske metoder (RSA, AES, ECC), som baserer seg på tallfaktorisering eller diskret logaritme (som lett brytes av kvantealgoritmer), bruker postkvantisk kryptografi nye matematiske tilnærminger:

- Gitterbasert kryptografi er kryptering basert på komplekse geometriske beregninger i et flerdimensjonalt rom.

- Kodebasert kryptografi - metoder som utnytter kompleksiteten ved å gjenvinne informasjon fra kodede data.

- Multivariat polynomkryptografi - komplekse ligninger som en kvantedatamaskin ikke enkelt kan løse.

- Hash-basert kryptografi er en pålitelig metode for digitale signaturer som ikke er utsatt for kvanteangrep.

Hvorfor er det bedre?

- Motstand mot kv anteangrep - disse algoritmene ble utviklet med tanke på truslene fra kvantedatamaskiner.

- Pålitelighet selv under moderne forhold - kvantemaskiner er ikke så avanserte ennå, men PQC gir allerede et høyere sikkerhetsnivå.

- Skalerbarhet - postkvantealgoritmer kan integreres i eksisterende systemer uten å endre hele infrastrukturen.

Fremtiden for postkvantesikkerhet: Hva blir det neste?

Kvantumdatamaskiner har ennå ikke nådd "full kampberedskap", men det er ikke et spørsmål om "hvis", men "når". Forskere og store selskaper forbereder seg allerede på en verden der tradisjonelle krypteringsmetoder vil bli sårbare.

Når vil kvanteangrep bli en reell trussel?

Det er foreløpig ukjent, og anslagene varierer. Noen mener at en kraftig kvantedatamaskin som er i stand til å bryte RSA-2048, kan dukke opp innen 10-15 år. Andre eksperter spår at denne perioden kan bli enda kortere - 5-7 år - hvis forskningen fremskyndes. Kina investerer for eksempel aktivt i kvanteteknologi og tester allerede de første kvantekrypteringsprotokollene for statlig kommunikasjon.

Hvordan forbereder verden seg på kvantealderen?

NIST (det amerikanske National Institute of Standards and Technology) utvikler nye post-kvantemekaniske algoritmer som vil bli sikkerhetsstandarder i årene som kommer. EU lanserer prosjekter for å beskytte digitale signaturer og banktransaksjoner mot kvanteangrep. Teknologiselskapene venter heller ikke på at dette problemet skal eksplodere, men integrerer allerede postkvantekryptografi i produktene sine. I tillegg til Samsung kan vi nevne Apple, som introduserte PQ3-protokollen for iMessage-budbringeren i mars 2024. Signal messenger kunngjorde også overgangen til post-kvantekryptografi.

Trenger vanlige brukere å bekymre seg?

Ja, fordi dataene som "hackes" i dag kan brukes selv om 5-10 år. For eksempel:

- Hvis noen snapper opp de krypterte filene dine i dag, kan de dekryptere dem når kvanteangrep blir en realitet.

- Gamle passord og kryptert korrespondanse kan bli avslørt i fremtiden hvis de ikke er beskyttet av postkvantealgoritmer.

- Bankhistorikk, finansielle transaksjoner og til og med digitale eiendeler kan være i faresonen for hackere.

Kort sagt.

Det er ingen tvil om at selv RSA-2048-protokollen kan knekkes av kvantedatamaskiner - det er bare et spørsmål om tid. Det er imidlertid fortsatt uenighet om nøyaktig når slike muligheter vil være tilgjengelige, og det finnes ingen spesifikk dato for når dette vil skje. Det er imidlertid en trussel akkurat nå, ettersom angripere kan samle selv krypterte konfidensielle data for å hacke dem i fremtiden. Menneskeheten har allerede et svar på spørsmålet "hva vi skal gjøre" - nemlig å gå over til nye, mer sofistikerte krypteringsalgoritmer, som ofte kalles "postkvantkryptografi". Dette er matematiske algoritmer som er motstandsdyktige selv mot angrep fra kraftige (sammenlignet med moderne superdatamaskiner) kvantedatamaskiner. Overgangen til postkvantekryptografi bør begynne nå, ettersom oppgraderingen av sikkerhetssystemene vil ta flere år. Derfor kommer vi til å høre uttrykket "postkvantekryptografi" stadig oftere.