Samsung beweert dat de smartphones uit de Galaxy S25-serie post-quantum cryptografie gebruiken om gegevens te beschermen. Het klinkt als iets uit sciencefiction, maar wat betekent het voor ons, gewone gebruikers? Is het gewoon weer een modewoord of is het echt de toekomst van cyberbeveiliging?

Feit is dat de huidige encryptiemethoden alleen je wachtwoorden, banktransacties en persoonlijke gegevens beschermen omdat de computers van tegenwoordig te zwak zijn om te hacken. Met de komst van kwantumcomputers zal deze balans echter veranderen - algoritmen die momenteel duizenden jaren nodig hebben om te kraken, kunnen binnen enkele uren worden gekraakt.

Samsung verzekert dat de Knox Vault in de Galaxy S25 al klaar is voor deze dreiging - het maakt gebruik van post-kwantum cryptografie, die zelfs de sterkste aanvallen van de toekomst zou moeten weerstaan. Maar hoe werkt het, waarom is het belangrijk en is deze smartphone nu beter beschermd dan het banksysteem?

Snel vooruit

- De dreiging van kwantumcomputers: waarom kunnen ze alles hacken?

- Wat is post-kwantum cryptografie?

- De toekomst van post-kwantumbeveiliging: wat komt hierna?

- De kern van de zaak.

De dreiging van kwantumcomputers: waarom kunnen ze alles hacken?

Moderne beveiligingssystemen zijn gebaseerd op het feit dat het lang duurt om een complex wachtwoord of encryptie te kraken. De standaard 256-bits AES-sleutel is bijvoorbeeld zo veilig dat zelfs de krachtigste supercomputers miljarden jaren nodig hebben om hem te kraken. Maar deze regel werkt alleen voor klassieke computers.

En dit is waar kwantumcomputers om de hoek komen kijken - machines die niet sequentieel rekenen, maar werken met kwantumbits (qubits) die tegelijkertijd in verschillende toestanden kunnen verkeren. Dit betekent dat ze parallel naar oplossingen kunnen zoeken en niet één voor één, zoals conventionele computers.

Hoe beïnvloedt dit de veiligheid?

Kwantumcomputers kunnen speciale algoritmes gebruiken om de huidige cijfers te breken. Het gevaarlijkste algoritme is het Shor-algoritme, dat RSA-encryptie (de basis voor de meeste banksystemen, digitale handtekeningen en VPN-verbindingen) vele malen sneller kan breken dan klassieke methoden.

Wat betekent dit voor ons?

- Onze wachtwoorden, financiële transacties en persoonlijke bestanden kunnen worden blootgesteld aan hackers.

- Traditionele beveiligingssystemen (van banken, bedrijven en overheden) zullen kwetsbaar worden voor aanvallen door kwantumcomputers.

- Cybercriminelen die toegang krijgen tot dergelijke technologie zullen in staat zijn om in te breken in beveiligingssystemen die momenteel als onneembaar worden beschouwd.

Hierbij moet worden opgemerkt dat niet alleen criminelen, maar zelfs staten de tactiek"nu verzamelen, later ontsleutelen" kunnen gebruiken om enorme hoeveelheden versleutelde gegevens te verzamelen, in de hoop dat kwantumcomputers van de toekomst in staat zullen zijn om deze te kraken. Overheden verzamelen dus nu al informatie in de hoop in de toekomst toegang te krijgen tot vertrouwelijke communicatie, financiële transacties en persoonlijke gegevens door de kracht van kwantumontcijfering.

Wanneer wordt dit een echt probleem?

Op dit moment zijn kwantumcomputers nog op experimenteel niveau en kunnen ze AES-256 encryptie nog niet breken. Grote bedrijven zoals Google, IBM en Chinese onderzoekscentra testen echter al kwantumsystemen die miljoenen bewerkingen tegelijk kunnen uitvoeren. Experts voorspellen dat over 10-15 jaar kwantumaanvallen een echte bedreiging kunnen worden. Experts gebruiken nu al een speciale term die Q-Day heet. Dit is een hypothetisch moment waarop kwantumcomputers krachtig genoeg worden om moderne cryptografische algoritmen (waaronder RSA-2048) te breken, waardoor veel digitale systemen kwetsbaar worden.

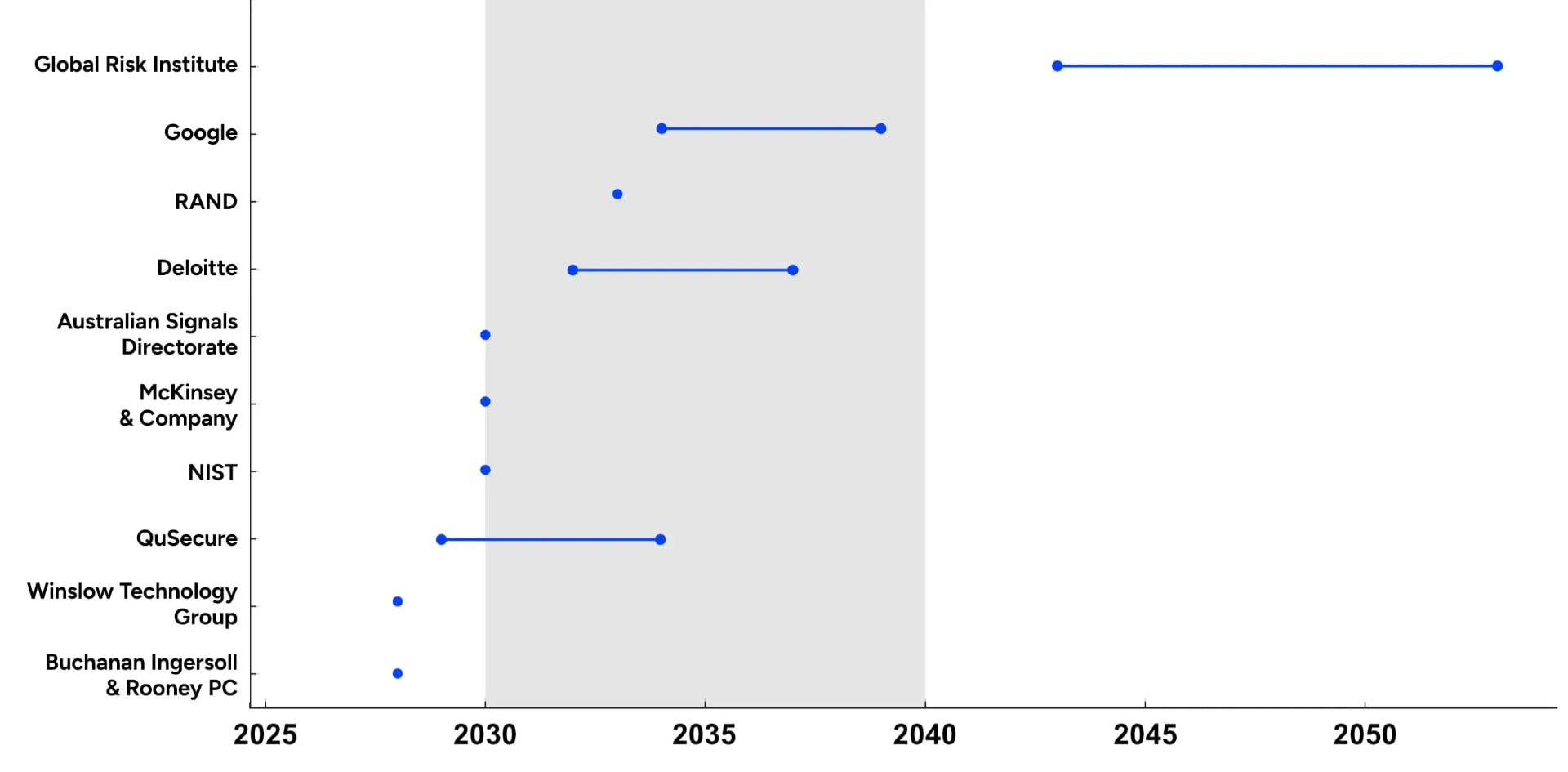

Het jaar waarin Q-Day zal aanbreken, volgens experts van verschillende bedrijven. Illustratie: secureworks.com

Wat is post-kwantum cryptografie?

Als kwantumcomputers moderne encryptiemethoden kunnen breken, wat kunnen we dan doen om onze gegevens veilig te houden? Het antwoord is Post-Quantum Cryptografie (PQC). Dit is een nieuwe benadering van informatiebeveiliging die wiskundige algoritmen gebruikt die zelfs bestand zijn tegen aanvallen van kwantumcomputers.

Hoe werkt het?

In tegenstelling tot klassieke methoden (RSA, AES, ECC), die vertrouwen op getallenfactorisatie of discrete logaritme (die gemakkelijk te breken is door kwantumalgoritmen), maakt post-kwantumcryptografie gebruik van nieuwe wiskundige benaderingen:

- Lattice-gebaseerde cryptografie is encryptie gebaseerd op complexe geometrische berekeningen in een multidimensionale ruimte.

- Codegebaseerde cryptografie - methoden die gebruik maken van de complexiteit van het herstellen van informatie uit gecodeerde gegevens.

- Multivariate polynomiale cryptografie - complexe vergelijkingen die een kwantumcomputer niet gemakkelijk kan oplossen.

- Hash-gebaseerde cryptografie is een betrouwbare methode voor digitale handtekeningen die niet onderhevig is aan kwantumaanvallen.

Waarom is het beter?

- Weerstand tegen kwantumaanvallen - deze algoritmen zijn ontwikkeld met de bedreigingen van kwantumcomputers in gedachten.

- Betrouwbaarheid, zelfs onder moderne omstandigheden - kwantummachines zijn nog niet zo geavanceerd, maar PQC biedt al een hoger beveiligingsniveau.

- Schaalbaarheid - post-kwantum algoritmen kunnen geïntegreerd worden in bestaande systemen zonder de hele infrastructuur te veranderen.

De toekomst van post-kwantumbeveiliging: wat komt hierna?

Kwantumcomputers zijn nog niet "volledig gevechtsklaar", maar het is niet de vraag "of", maar "wanneer". Wetenschappers en grote bedrijven bereiden zich nu al voor op een wereld waarin traditionele encryptiemethoden kwetsbaar zullen worden.

Wanneer worden kwantumaanvallen een echte bedreiging?

Dat is op dit moment nog onbekend en schattingen lopen uiteen. Volgens sommigen kan een krachtige kwantumcomputer die RSA-2048 kan breken binnen 10-15 jaar verschijnen. Andere experts voorspellen dat deze periode nog korter kan zijn - 5-7 jaar - als het onderzoek wordt versneld. China investeert bijvoorbeeld actief in kwantumtechnologieën en test al de eerste kwantumencryptieprotocollen voor overheidscommunicatie.

Hoe bereidt de wereld zich voor op het kwantumtijdperk?

NIST (het Amerikaanse National Institute of Standards and Technology) ontwikkelt nieuwe post-kwantum algoritmen die de beveiligingsstandaarden van de komende jaren zullen worden. De Europese Unie start projecten om digitale handtekeningen en banktransacties te beschermen tegen kwantumaanvallen. Technologiebedrijven wachten ook niet tot dit probleem explodeert, maar integreren al post-kwantum cryptografie in hun producten. Naast Samsung kunnen we Apple noemen, dat in maart 2024 zijn PQ3-protocol introduceerde voor zijn iMessage messenger. De Signal messenger kondigde ook de overgang naar post-kwantum cryptografie aan.

Moeten gewone gebruikers zich zorgen maken?

Ja, want de gegevens die vandaag "gehackt" worden, kunnen zelfs over 5-10 jaar nog gebruikt worden. Bijvoorbeeld:

- Als iemand vandaag je versleutelde bestanden onderschept, kan hij ze ontsleutelen als kwantumaanvallen realiteit worden.

- Oude wachtwoorden en versleutelde correspondentie kunnen in de toekomst worden onthuld als ze niet worden beschermd door post-kwantumalgoritmen.

- Je bankgeschiedenis, financiële transacties en zelfs digitale bezittingen kunnen gevaar lopen voor hackers.

Conclusie.

Het lijdt geen twijfel dat zelfs het RSA-2048 protocol gekraakt kan worden door kwantumcomputers - het is slechts een kwestie van tijd. Het exacte tijdstip waarop dergelijke mogelijkheden beschikbaar zullen zijn, is echter nog steeds een punt van discussie en er is geen specifieke datum waarop dit zal gebeuren. Het is echter nu al een bedreiging, omdat aanvallers zelfs versleutelde vertrouwelijke gegevens kunnen verzamelen om deze in de toekomst te hacken. De mensheid heeft al een antwoord op de vraag "wat te doen" - overschakelen op nieuwe, geavanceerdere versleutelingsalgoritmen, die gewoonlijk "post-kwantum cryptografie" worden genoemd. Dit zijn wiskundige algoritmen die zelfs bestand zijn tegen aanvallen van krachtige (vergeleken met moderne supercomputers) kwantumcomputers. Deze overgang naar post-kwantum cryptografie moet nu beginnen, omdat het upgraden van beveiligingssystemen jaren zal duren. Daarom zullen we de uitdrukking "post-kwantum cryptografie" steeds vaker horen.