Samsung заявляє, що смартфони серії Galaxy S25 використовують постквантову криптографію для захисту даних. Звучить як щось з галузі фантастики, але що це означає для нас, звичайних користувачів? Це просто чергове модне слово, чи дійсно майбутнє кібербезпеки?

Річ у тому, що нинішні методи шифрування захищають ваші паролі, банківські транзакції та особисті дані лише тому, що сучасні комп’ютери надто слабкі, щоб їх зламати. Однак з появою квантових комп’ютерів ця рівновага зміниться – алгоритми, які сьогодні потребують тисячоліть на злом, можуть бути зламані за лічені години.

Samsung запевняє, що Knox Vault у Galaxy S25 вже зараз готовий до цієї загрози – він використовує постквантову криптографію, яка має протистояти навіть найсильнішим атакам майбутнього. Але як це працює, чому це важливо і чи дійсно цей смартфон тепер захищений краще за банківську систему?

Швидкий перехід

- Загроза квантових комп’ютерів: чому вони можуть зламати все?

- Що таке постквантова криптографія?

- Майбутнє постквантової безпеки: що буде далі?

- В сухому залишку

Загроза квантових комп’ютерів: чому вони можуть зламати все?

Сучасні системи безпеки будуються на тому, що зламати складний пароль або шифрування — це дуже довго. Наприклад, стандартний 256-бітний ключ AES настільки захищений, що навіть найпотужнішим суперкомп’ютерам знадобляться мільярди років, щоб його підібрати. Але це правило працює тільки для класичних комп’ютерів.

І тут на арену виходять квантові комп’ютери – машини, які не обчислюють послідовно, а оперують квантовими бітами (кубітами), що можуть одночасно перебувати в кількох станах. Це означає, що вони можуть перебирати варіанти розв’язку паралельно, а не один за одним, як звичайні комп’ютери.

Як це впливає на безпеку?

Квантові комп’ютери можуть використовувати спеціальні алгоритми для злому нинішніх шифрів. Найнебезпечніший з них – алгоритм Шора, який може зламати RSA-шифрування (на якому базується більшість банківських систем, цифрових підписів та VPN-з’єднань) у рази швидше, ніж класичні методи.

Що це означає для нас?

- Наші паролі, фінансові операції та особисті файли можуть стати відкритими для зловмисників.

- Традиційні системи захисту (банківські, корпоративні, урядові) стануть вразливими перед атаками квантових комп’ютерів.

- Кіберзлочинці, що отримають доступ до такої технології, зможуть зламувати системи безпеки, які сьогодні вважаються неприступними.

Тут треба зазначити, що не тільки злочинці, а навіть держави можуть застосовувати тактику «збери зараз, розшифруй пізніше» так накопичувати величезні масиви зашифрованих даних, розраховуючи, що квантові комп’ютери майбутнього зможуть їх зламати. Таким чином, уряди вже зараз збирають інформацію, сподіваючись у майбутньому отримати доступ до конфіденційних повідомлень, фінансових операцій та особистих даних завдяки потужностям квантового дешифрування.

Коли це стане реальною проблемою?

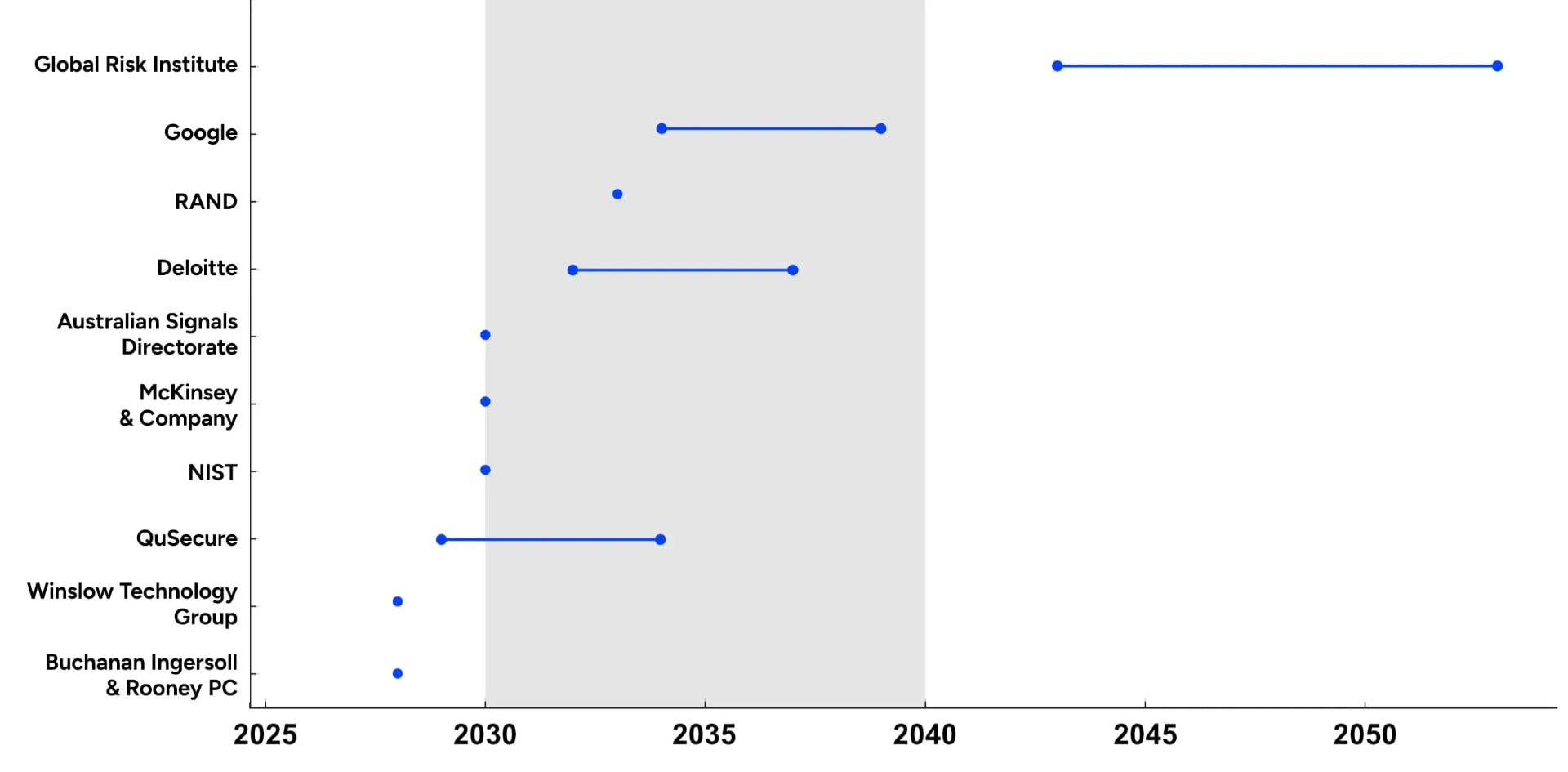

Поки що квантові комп’ютери знаходяться на рівні експериментів, і зламати шифрування рівня AES-256 вони ще не можуть. Але великі компанії, як-от Google, IBM та китайські дослідницькі центри, уже тестують квантові системи, здатні виконувати мільйони операцій одночасно. Експерти прогнозують, що протягом 10-15 років квантові атаки можуть стати реальною загрозою. В середовищі експертів вже використовується спеціальний термін Q-Day. Це гіпотетичний момент, коли квантові комп’ютери стануть достатньо потужними, щоб зламати сучасні криптографічні алгоритми (включно з RSA-2048), зробивши багато цифрових систем уразливими.

Що таке пост-квантова криптографія?

Якщо квантові комп’ютери зможуть зламати сучасні методи шифрування, то що робити, щоб зберегти дані в безпеці? Відповідь – пост-квантова криптографія (Post-Quantum Cryptography, PQC). Це новий підхід до захисту інформації, який використовує математичні алгоритми, стійкі навіть до атак квантових комп’ютерів.

Як вона працює?

На відміну від класичних методів (RSA, AES, ECC), які покладаються на факторизацію чисел або дискретне логарифмування (а це легко ламається квантовими алгоритмами), пост-квантова криптографія використовує нові математичні підходи:

- Решіткові криптосистеми (Lattice-based cryptography) – шифрування на основі складних геометричних обчислень у багатовимірному просторі.

- Кодова криптографія (Code-based cryptography) – методи, що використовують складність відновлення інформації з закодованих даних.

- Мультиваріантні рівняння (Multivariate polynomial cryptography) – складні рівняння, які квантовий комп’ютер не може легко розв’язати.

- Хеш-базовані алгоритми (Hash-based cryptography) – надійний метод цифрових підписів, який не піддається квантовим атакам.

Чим вона краща?

- Стійкість до квантових атак – ці алгоритми були розроблені з урахуванням загроз від квантових комп’ютерів.

- Надійність навіть у сучасних умовах – поки що квантові машини не настільки розвинені, але PQC вже зараз забезпечує вищий рівень безпеки.

- Масштабованість – постквантові алгоритми можна інтегрувати в існуючі системи без зміни всієї інфраструктури.

Майбутнє постквантової безпеки: що буде далі?

Квантові комп’ютери ще не досягли "повної бойової готовності", але це питання не "чи станеться", а "коли". Уже зараз науковці та великі корпорації готуються до світу, в якому традиційні методи шифрування стануть беззахисними.

Коли квантові атаки стануть реальною загрозою?

Наразі невідомо, оцінки різняться. За одними — потужний квантовий комп’ютер, здатний зламувати RSA-2048, може з’явитися протягом 10-15 років. Інші експерти прогнозують, що цей термін може бути ще коротшим – 5-7 років, якщо дослідження прискоряться. — Наприклад, Китай активно інвестує у квантові технології та вже тестує перші квантові шифрувальні протоколи для урядових комунікацій.

Як світ готується до квантостійкої епохи?

NIST (Національний інститут стандартів і технологій США) розробляє нові постквантові алгоритми, які стануть стандартами безпеки найближчих років. Європейський Союз запускає проекти із захисту цифрових підписів та банківських транзакцій від квантових атак. Технологічні компанії теж не чекають, поки ця проблема вибухне, а вже зараз інтегрують постквантову криптографію в свої продукти. Крім Samsung можна пригадати Apple, яка в березні 2024 року представила свій протокол PQ3 для свого месенджера iMessage. Також про перехід до постквантової криптографії повідомляв месенджер Signal.

Чи потрібно хвилюватися звичайним користувачам?

Так, тому що "зламані" сьогодні дані можуть бути використані навіть через 5-10 років. Наприклад:

- Якщо хтось перехопить ваші зашифровані файли сьогодні, він може їх розшифрувати, коли квантові атаки стануть реальністю.

- Старі паролі та зашифровані листування можуть бути розкриті в майбутньому, якщо вони не захищені постквантовими алгоритмами.

- Ваша банківська історія, фінансові операції та навіть цифрові активи можуть опинитися в руках хакерів.

В сухому залишку

Немає сумнівів, що навіть протокол RSA-2048 може бути зламаний квантовими комп’ютерами — це лише питання часу. Однак точний час появи таких можливостей залишається предметом дискусій, і немає конкретної дати, коли це станеться. Однак, загрозу це становить вже зараз, бо зловмисники можуть накопичувати навіть зашифровані конфіденційні дані, щоб зламати їх в майбутньому. У людства вже є відповідь на питання "що робити" — переходити на нові, більш складні алгоритми шифрування, які отримали загальну назву "постквантова криптографія". Це математичні алгоритми, що стійкі навіть до атак потужних (у порівнянні з сучасними суперкомп'ютерами) квантових комп’ютерів. Цей перехід до постквантової криптографії має початися вже зараз, оскільки оновлення систем безпеки затягнеться на роки. Тому фразу "постквантова криптографія" ми будемо чути все частіше і частіше.

Квантові комп"ютери зможуть зламувати криптовалютні гаманці,це питання не "чи станеться", а "коли". Теоретично можна буде взяти під контроль 51% мережі...

Відповісти