Записки маковода: что нужно знать о вирусах для Mac

На прошлой неделе в буржуйских интернетах волной прокатились сообщения о первом серьезном вирусе для Mac OS X. Так называемый вирус Flashback заразил более полумиллиона Маков по всему миру. Паника поднялась из-за того, что до этого подобных прецедентов просто не было. Утверждение, будто бы для Mac вирусов нет, кануло в прошлое. Цель этой заметки отделить семена от плевел и разобраться с тем, что является в истории с вирусами для Маков правдой, а что — выдумками.

Что из себя представляет Flashback

Так называемый Flashback Trojan (Flashback.K), который использует уязвимости CVE-2012-0507 и CVE-2011-3544в фреймворке Java, является вредоносной программой, собирающей данные о пользователе и отправляющей их на удаленный сервер. Данный вирус особенно опасен тем, что использует для поражения целевого компьютера так называемый метод теневой загрузки. Это значит то, что для проникновения в систему он использует уязвимость в операционной системе и не требует каких-то действий со стороны пользователя. Все известные вредоносные программы для Mac OS X до этого требовали установки для того, чтобы перехватить пароль администратора (зачем это нужно, я расскажу ниже).

Как работает Falshback

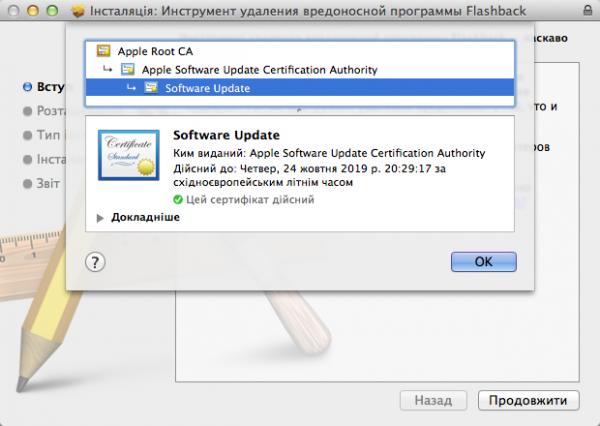

Во время посещения сайта, на котором размещен вирус, он попробует себя загрузить на ваш компьютер. Для того, чтобы эта попытка была успешной, необходимо выполнение двух условий: на Маке должна быть установлена версия Java с указанной уязвимостью и, кроме этого, в Safari должен быть разрешен запуск Java апплетов. Если эти условия выполнены, программа загрузит свой вредоносный код на ваш компьютер. При входе на «инфицированный» сайт, проверяется User Agent компьютера пользователя и, если вызов сделан из под Mac OS X, то начинается загрузка Java апплета, а пользователь компьютера, на который совершается атака, видит в браузере сообщение «Loading.... Please wait…». Апплет rhlib.jar загружает в папку /tmp/ файл .sysenterxx, выставляет ему необходимые права и запускает его выполнение. Запущенное приложение проверяет в системе наличие программ Xcode и LittleSnitch. Если их обнаружить не удалось, то происходит попытка загрузки тела вируса BackDoor.Flashback.26. В противном случае, загрузчик удаляет сам себя. После загрузки Flashback запустит программу Software Update и попросит ввести пароль администратора с целью его перехвата. После того, как он получит пароль, компьютер окажется под его полным управлением. Как правило, после данного действия, он будет внедрен в Safari и начнет наблюдение за вашей активностью в браузере, сбор ваших данных (пароли, посещаемые сайты, история поиска, номера кредитных карт и т. д.) и их передачу на удаленный сервер.

А как обстоят дела у меня?

За остаток прошлой недели и на выходных было опубликовано великое множество разнообразных способов выявления и удаления вируса. Не буду растекаться мыслью по древу и приведу перечень известных способов, а вы выберете тот, который вам больше по вкусу.

- Гиковcкий. Нащупать и убить гадину руками.

- Нудный. Зайти сюда, ввести UUID своего Мака и следовать инструкциям.

- Ленивый. Скачать эту, эту или эту программу для автоматического обнаружения и удаления вируса.

- Православный. Обновление от Apple, которое удалит вредоносную программу самостоятельно.

Кто виноват?

Как ни прискорбно это признавать, но в данной ситуации нафакапила Apple. Дело в том, что уязвимость CVE-2011-3544, которой воспользовались злоумышленники, был ликвидирована Oracleеще в феврале. А Apple выпустила обновление для Mac OS X спустя два месяца.

Как дальше жить?

Также как жили до этого. Однако стоит помнить, что в этом мире о нас не позаботиться никто лучше нас самих. Поэтому, следует быть осторожным и внимательней относиться к сайтам, которые мы посещаем и к контенту, который загружаем на свой компьютер. Чем чистоплотнее мы будем в интернете, тем меньше вероятность подхватить какую-то заразу.

Как обезопасить себя

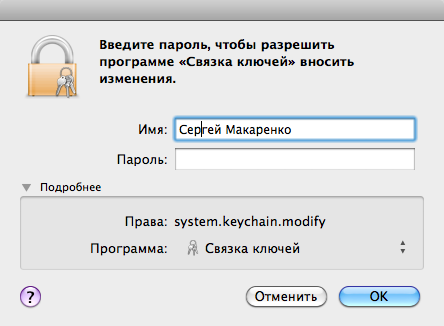

Для того, чтобы чувствовать себя в безопасности следует знать как работает Mac OS X. Понимание принципов работы операционной системы, в которой вы работаете, позволит адекватно оценивать потенциальную угрозу, исходящую от вредоносных программ, которые будут пытаться получить доступ к вашим данным или захватить управление компьютером и действовать сообразно ее масштабам. Итак, пару слов о том, как устроена Mac OS X. Это POSIX - совместимая операционная система основой которой является Darwin. Её ядром является XNU (рекурсивный акроним от «Xnu is Not Unix» — «Xnu — не Юникс»), в котором используется ядро Machи стандартные сервисы BSD. Как и в любой другой UNIX-подобной операционной системе (также, как и в Linux подобных ОС или FreeBSD) в Mac OS X присутствуют пользователи и группы. Каждый пользователь обладает определенным набором прав и полномочий. Кроме того, в системе присутствует некий «супер пользователь», который имеет номер учетной записи 0 и (обычно) имя root. Он может делать всё, что угодно, потому для него права доступа не проверяются. По умолчанию, когда вы достаете Mac из коробки и включаете его первый раз, Mac OS X предлагает вам создать свою учетную запись и присваивает ей права администратора, т. е. наделяет вашу учетную запись правами суперпользователя. Кроме того, в Mac OS X используется так называемый принцип наследования. Это значит, что любая программа, запущенная от вашего имени наследует права и полномочия вашей учетной записи. И если вы — суперпользователь, то и программа, запущенная под вашей учетной записью будет обладать доступами и правами суперпользователя. Именно поэтому, вредоносные программы, в частности Flashback, стараются получить пароль от вашего аккаунта для того, чтобы запускать свои процессы и совершать действия со сверх полномочиями. Поэтому, первая мера предосторожности — обеспечение сохранности пароля от своей учетной записи. Когда появляется окно с просьбой ввести свой пароль, не поленитесь и посмотрите, какая именно программа его требует и для чего ей это нужно. Эту информацию можно получить, нажав на треугольник внизу формы ввода пароля. Далее. При установке программ, которые использует установщик, будьте внимательны. И если название программы

показалось вам подозрительным, либо же установщик запустился во время посещения подозрительного сайта, поинтересуйтесь, что и куда именно он собирается устанавливать. Как это сделать,вы сможете узнать здесь. Подавляющее большинство программ записывают свои файлы в папку /Applications/. Если открывшейся список пуст или путь указан к каким-то системным папкам, стоит либо отказаться от установки подозрительного ПО или побольше узнать о нем на сайте производителя. Также, обращайте внимание на то, подписано ли устанавливаемое ПО сертификатом и действителен

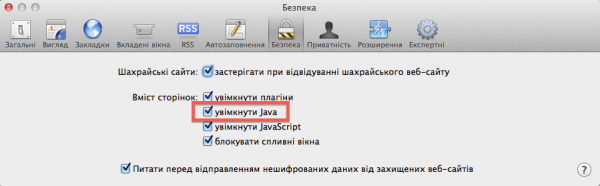

ли он. Также, злоумышленники активно эксплуатируют уязвимости в самой системе или в компонентах, которые она использует (например Java или Flash). Поэтому, устанавливайте последние обновления, которые выпускает Apple или откажитесь вовсе от использования этих компонентов. Например, для просмотра Flash содержимого можно использовать Goolge Chrome, а автоматический запуск

Java отключить. Если есть возможность, загружайте приложения из Mac App Store. Apple сама следит за качеством программ в своем магазине и внедрение вредоносного кода в систему посредством таких приложений ничтожно мала. Кстати, почти все известные вредоносные приложения для Mac OS X «боятся» Xcode. Поэтому настоятельно рекомендую его загрузить. Если все вышеперечисленное не позволяет вам спокойно спать по ночам, воспользуйтесь одним из существующих антивирусов для Mac: Dr.Web для Mac OS X, Антивирус Касперского 2011 для Mac, VirusBarrier X6 и ClamXav 2.

Что нас ждет

Уверен, что следует ожидать появления новых угроз, способы проникновения которых, на атакуемые компьютеры, будут становиться все более и более изощренными. Это ожидаемо на фоне растущего интереса потребителей и корпоративного сегмента к платформе Mac. Однако, Apple постоянно работает над улучшением безопасности своих продуктов. Одним из существенных способов повышения безопасности в будущих версиях OS X станет технология Gatekeeper. Она позволяет ограничить источники, из которых пользователем может быть установлено программное обеспечение на компьютер. Также, существенным шагами на пути повышением безопасности стало внедрение технологии Address space layout randomization (ASLR), так называемой «песочницы» и технологии DEP. Все это существенно сократит вероятность поражения вашего компьютера вирусами и усложнит жизнь разработчикам вредоносного ПО. В заключение хотелось бы отметить, что, к нашему счастью, сорок лет назад, разработчики системы Unics, потомком которой является OS X, решили отдать управление суперпользователем в руки людей (привет Windows!). Это существенно повышает наши шансы на победу в борьбе с вирусами и вредоносным ПО. Потому что наш опыт, умение принимать взвешенные решения и живой ум — это более эффективные средства защиты, чем разнообразные технические ухищрения. В конце концов, как говорил Остап Бендер «Спасение утопающих дело рук самих утопающих». Будьте бдительны! Автор — маковод со стажем, руководитель сервисного центра computersart.com.ua

Подписывайтесь на наш нескучный канал в Telegram, чтобы ничего не пропустить.

Поделиться