Samsung заявляет, что смартфоны серии Galaxy S25 используют постквантовую криптографию для защиты данных. Звучит как что-то из области фантастики, но что это значит для нас, обычных пользователей? Это просто очередное модное слово, или действительно будущее кибербезопасности?

Дело в том, что нынешние методы шифрования защищают ваши пароли, банковские транзакции и личные данные только потому, что современные компьютеры слишком слабы, чтобы их взломать. Однако с появлением квантовых компьютеров это равновесие изменится - алгоритмы, которые сегодня требуют тысячелетий на взлом, могут быть взломаны за считанные часы.

Samsung уверяет, что Knox Vault в Galaxy S25 уже сейчас готов к этой угрозе - он использует постквантовую криптографию, которая должна противостоять даже самым сильным атакам будущего. Но как это работает, почему это важно и действительно ли этот смартфон теперь защищен лучше банковской системы?

Быстрый переход

- Угроза квантовых компьютеров: почему они могут взломать все?

- Что такое постквантовая криптография?

- Будущее постквантовой безопасности: что будет дальше?

- В сухом остатке

Угроза квантовых компьютеров: почему они могут взломать все?

Современные системы безопасности строятся на том, что взломать сложный пароль или шифрование - это очень долго. Например, стандартный 256-битный ключ AES настолько защищен, что даже самым мощным суперкомпьютерам понадобятся миллиарды лет, чтобы его подобрать. Но это правило работает только для классических компьютеров.

И тут на арену выходят квантовые компьютеры - машины, вычисляющие не последовательно, а оперирующие квантовыми битами (кубитами), которые могут одновременно находиться в нескольких состояниях. Это означает, что они могут перебирать варианты решения параллельно, а не один за другим, как обычные компьютеры.

Как это влияет на безопасность?

Квантовые компьютеры могут использовать специальные алгоритмы для взлома нынешних шифров. Самый опасный из них - алгоритм Шора, который может взломать RSA-шифрование (на нем базируется большинство банковских систем, цифровых подписей и VPN-соединений) в разы быстрее, чем классические методы.

Что это означает для нас?

- Наши пароли, финансовые операции и личные файлы могут стать открытыми для злоумышленников.

- Традиционные системы защиты (банковские, корпоративные, правительственные) станут уязвимыми перед атаками квантовых компьютеров.

- Киберпреступники, получившие доступ к такой технологии, смогут взламывать системы безопасности, которые сегодня считаются неприступными.

Здесь надо отметить, что не только преступники, а даже государства могут применять тактику "собери сейчас, расшифруй позже" и накапливать огромные массивы зашифрованных данных, рассчитывая, что квантовые компьютеры будущего смогут их взломать. Таким образом, правительства уже сейчас собирают информацию, надеясь в будущем получить доступ к конфиденциальным сообщениям, финансовым операциям и личным данным благодаря мощностям квантового дешифрования.

Когда это станет реальной проблемой?

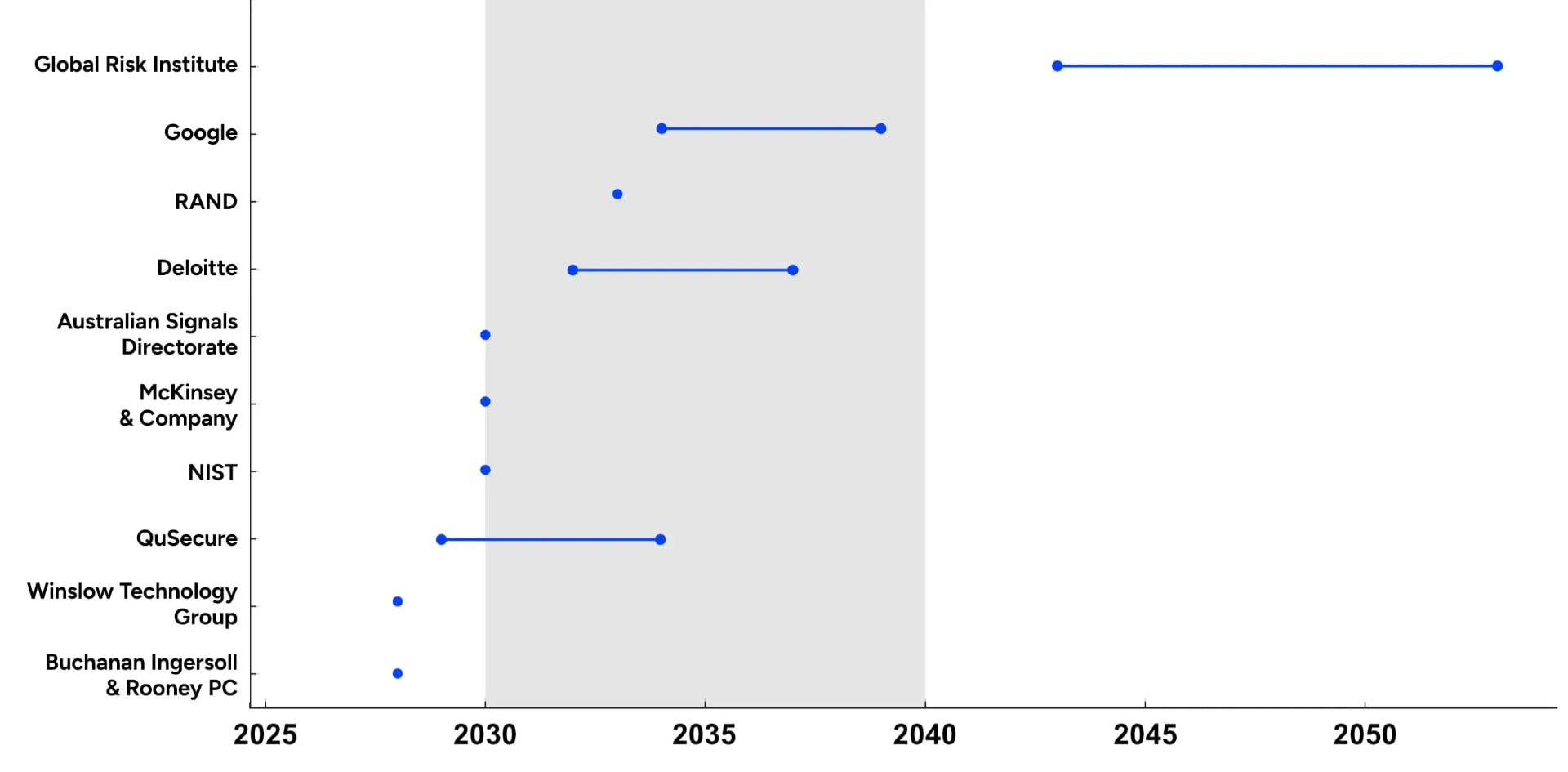

Пока квантовые компьютеры находятся на уровне экспериментов, и взломать шифрование уровня AES-256 они еще не могут. Но крупные компании, такие как Google, IBM и китайские исследовательские центры, уже тестируют квантовые системы, способные выполнять миллионы операций одновременно. Эксперты прогнозируют, что в течение 10-15 лет квантовые атаки могут стать реальной угрозой. В среде экспертов уже используется специальный термин Q-Day. Это гипотетический момент, когда квантовые компьютеры станут достаточно мощными, чтобы взломать современные криптографические алгоритмы (включая RSA-2048), сделав многие цифровые системы уязвимыми.

Что такое постквантовая криптография?

Если квантовые компьютеры смогут взломать современные методы шифрования, то что делать, чтобы сохранить данные в безопасности? Ответ - постквантовая криптография (Post-Quantum Cryptography, PQC). Это новый подход к защите информации, который использует математические алгоритмы, устойчивые даже к атакам квантовых компьютеров.

Как она работает?

В отличие от классических методов (RSA, AES, ECC), которые полагаются на факторизацию чисел или дискретное логарифмирование (а это легко ломается квантовыми алгоритмами), постквантовая криптография использует новые математические подходы:

- Решеточные криптосистемы (Lattice-based cryptography) - шифрование на основе сложных геометрических вычислений в многомерном пространстве.

- Кодовая криптография (Code-based cryptography) - методы, использующие сложность восстановления информации из закодированных данных.

- Мультивариантные уравнения (Multivariate polynomial cryptography) - сложные уравнения, которые квантовый компьютер не может легко решить.

- Хеш-базированные алгоритмы (Hash-based cryptography) - надежный метод цифровых подписей, который не поддается квантовым атакам.

Чем она лучше?

- Устойчивость к квантовым атакам - эти алгоритмы были разработаны с учетом угроз от квантовых компьютеров.

- Надежность даже в современных условиях - пока квантовые машины не настолько развиты, но PQC уже сейчас обеспечивает более высокий уровень безопасности.

- Масштабируемость - постквантовые алгоритмы можно интегрировать в существующие системы без изменения всей инфраструктуры.

Будущее постквантовой безопасности: что будет дальше?

Квантовые компьютеры еще не достигли "полной боевой готовности", но вопрос не "произойдет ли это", а "когда это произойдет". Уже сейчас ученые и крупные корпорации готовятся к миру, в котором традиционные методы шифрования станут беззащитными.

Когда квантовые атаки станут реальной угрозой?

Пока неизвестно, оценки разнятся. По одним - мощный квантовый компьютер, способный взламывать RSA-2048, может появиться в течение 10-15 лет. Другие эксперты прогнозируют, что этот срок может быть еще короче - 5-7 лет, если исследования ускорятся. Например, Китай активно инвестирует в квантовые технологии и уже тестирует первые квантовые шифровальные протоколы для правительственных коммуникаций.

Как мир готовится к квантоустойчивой эпохе?

NIST (Национальный институт стандартов и технологий США) разрабатывает новые постквантовые алгоритмы, которые станут стандартами безопасности ближайших лет. Европейский Союз запускает проекты по защите цифровых подписей и банковских транзакций от квантовых атак. Технологические компании тоже не ждут, пока эта проблема взорвется, а уже сейчас интегрируют постквантовую криптографию в свои продукты. Кроме Samsung, можно вспомнить Apple, которая в марте 2024 года представила свой протокол PQ3 для своего мессенджера iMessage. Также о переходе к постквантовой криптографии сообщал мессенджер Signal.

Нужно ли волноваться обычным пользователям?

Да, потому что "взломанные" сегодня данные могут быть использованы даже через 5-10 лет. Например:

- Если кто-то перехватит ваши зашифрованные файлы сегодня, он может их расшифровать, когда квантовые атаки станут реальностью.

- Старые пароли и зашифрованные переписки могут быть раскрыты в будущем, если они не защищены постквантовыми алгоритмами.

- Ваша банковская история, финансовые операции и даже цифровые активы могут оказаться в руках хакеров.

В сухом остатке

Нет сомнений, что даже протокол RSA-2048 может быть взломан квантовыми компьютерами - это лишь вопрос времени. Точное время появления таких возможностей остается предметом дискуссий, и нет конкретной даты, когда это произойдет. Однако угрозу это представляет уже сейчас, так как злоумышленники могут накапливать даже зашифрованные конфиденциальные данные, чтобы взломать их в будущем. У человечества уже есть ответ на вопрос "что делать" - переходить на новые, более сложные алгоритмы шифрования, которые получили общее название "постквантовая криптография". Это математические алгоритмы, устойчивые даже к атакам мощных (по сравнению с современными суперкомпьютерами) квантовых компьютеров. Этот переход к постквантовой криптографии должен начаться уже сейчас, поскольку обновление систем безопасности затянется на годы. Поэтому фразу "постквантовая криптография" мы будем слышать все чаще и чаще.

Подписывайтесь на наш нескучный канал в Telegram, чтобы ничего не пропустить.

Поделиться